Azure RBAC Conditions

A jogosultásog téma mindig egy mumus… nincs ez másképp az Azure-ban sem. A jogosultságok kezelésére az Azure-ban az RBAC (Role Based Access Control) szolgál. Az RBAC-ban a felhasználókhoz különböző szerepköröket rendelhetünk és együtt megadott jogosultságokat. Egyes csapatok a végtelenségig túlbonyolítják ezt a témát, míg mások pedig egyszerűen mindenkinek Owner szintű jogot adnak. Részemről ez nem ilyen fekete vagy fehér, mivel ahány cég, annyi igény és még több megoldási lehetőség. Van, aki elfogadja a magasabb kockázatot, és van, aki hallani se akar róla, sőt, még túl is tolja. Korábban egy köztes megoldásnak szántam a Policy alapon, hogyan lehet tovább finomítani a jogosztásokat. Azóta az Azure Policy is sokat fejlődött, de az RBAC-ban is történtek változások. Ebben a cikkben az RBAC Conditions újdonságot fogom bemutatni. Maga a szolgáltatás még PREVIEW, Link de már használható és tesztelhető. Lényege, hogy kiadhatunk akár jogosztó jogat is, de megkötjük, hogy kinek milyen jogot osztogathat. Például, hogy csak Service Principal-oknak adhat jogot, vagy csak User-nek, vagy csak Group-nak és csak bizonyos jogokat. Nézzük meg, hogy is néz ki ez a gyakorlatban.

RBAC Conditions

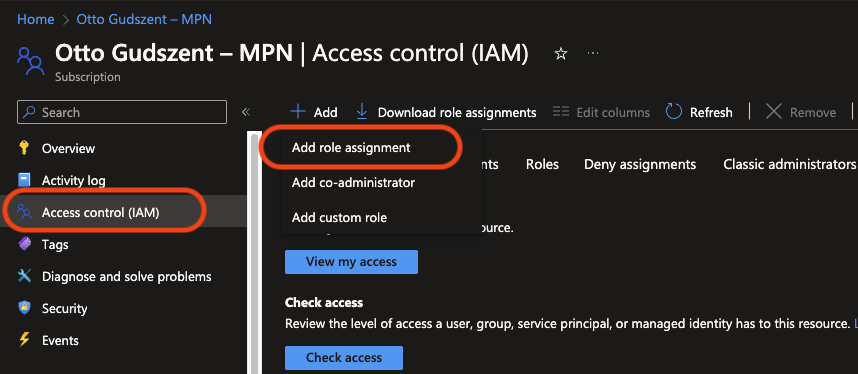

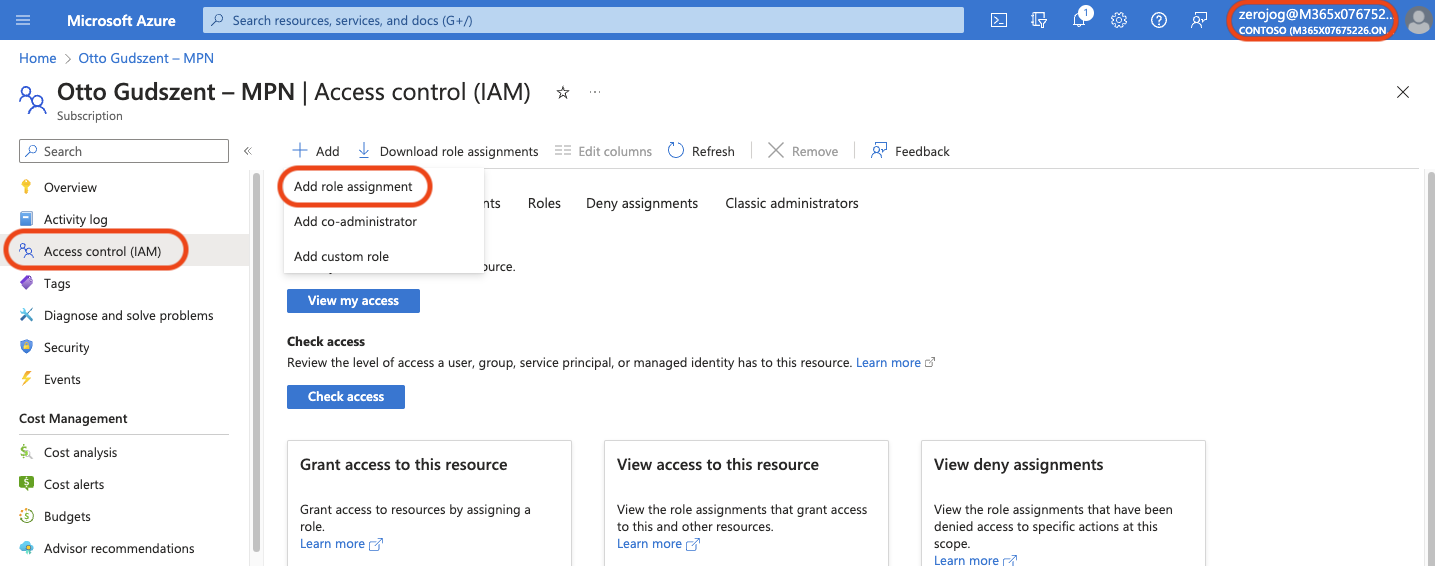

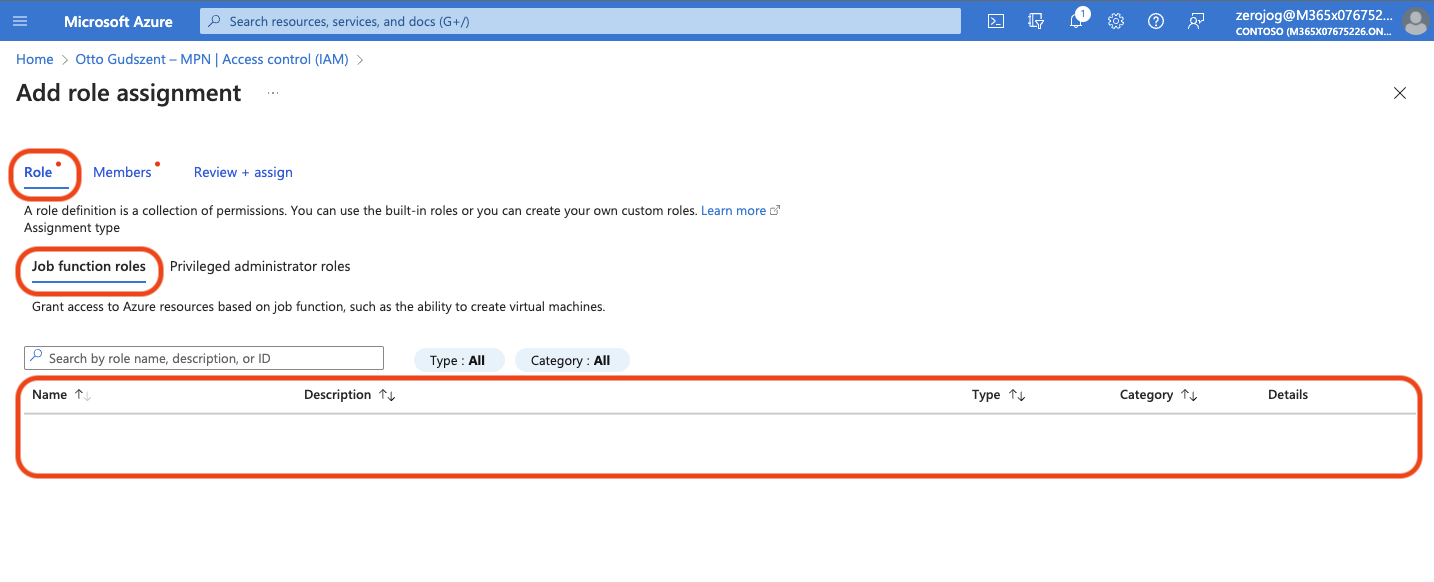

A jogosultság első lépései ugyanazok, mintha sima jogosultságot osztanánk ki.

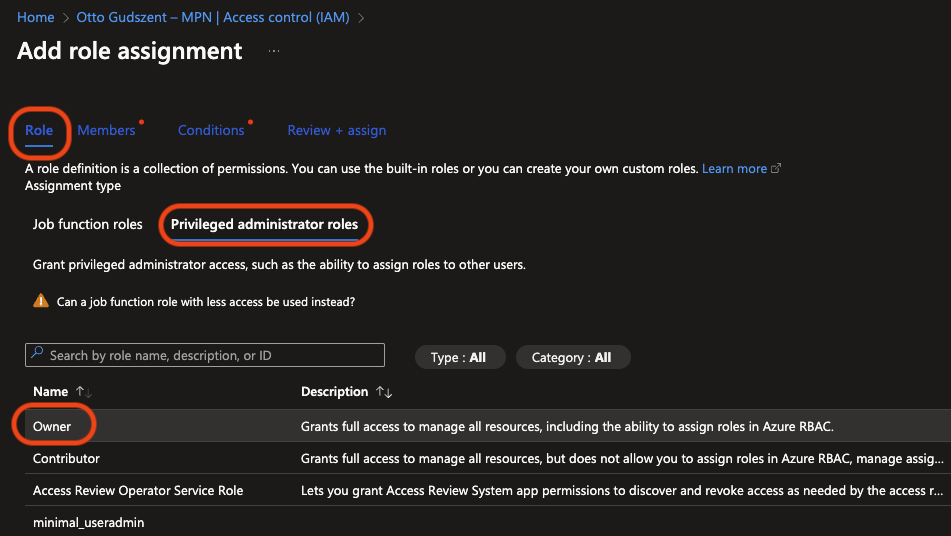

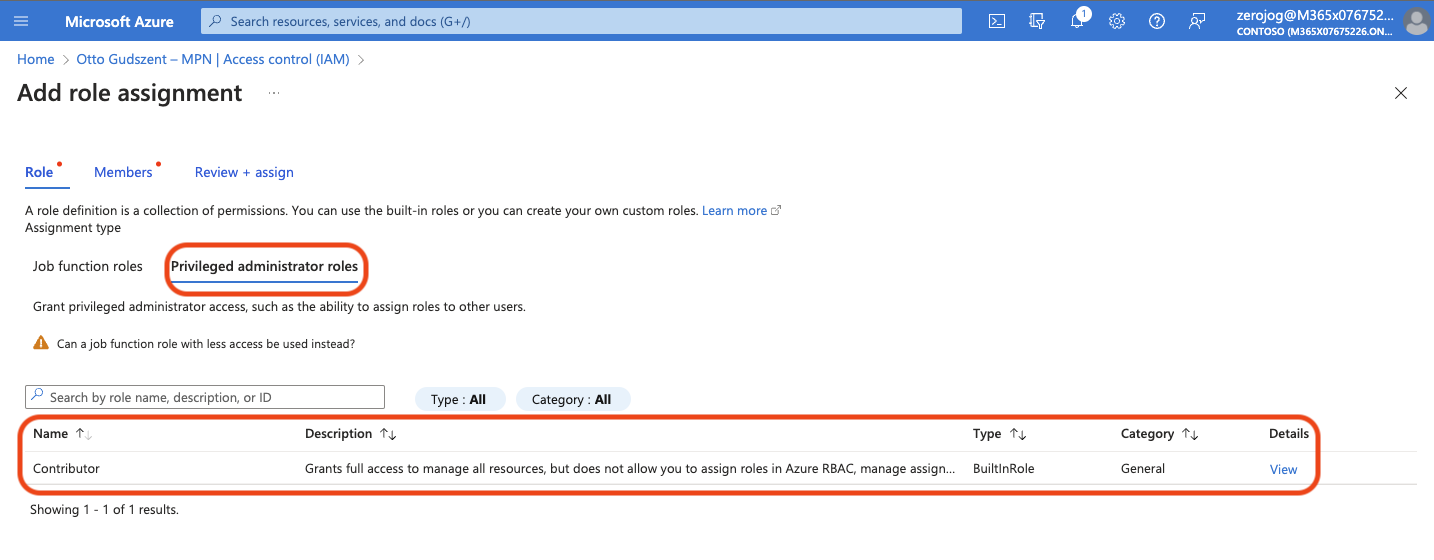

Az első fontos rész, hogy “Privileged Administrator roles” esetén lehet használni. Ebbe beletartozik minden Custome role is, amit létrehozunk.

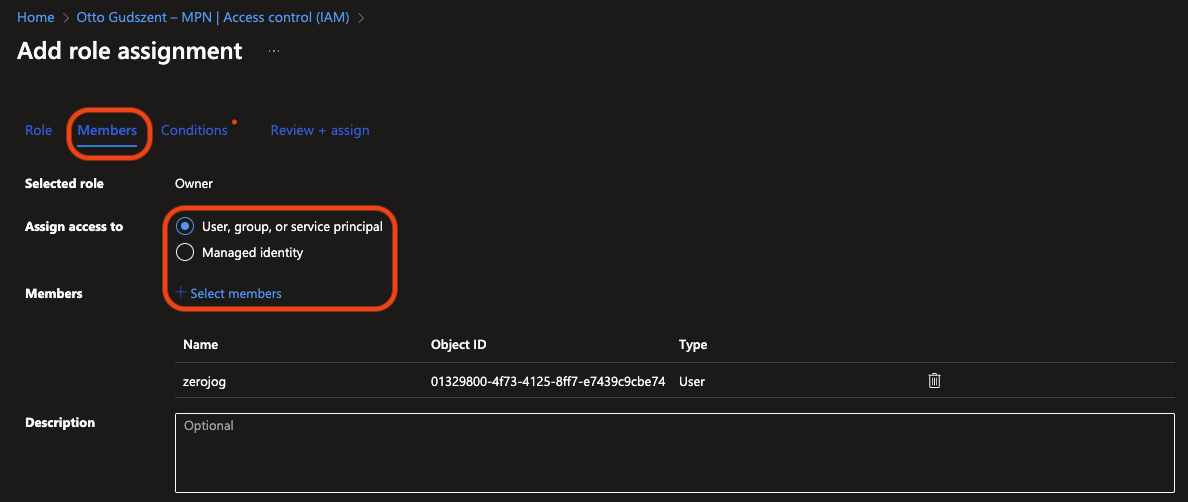

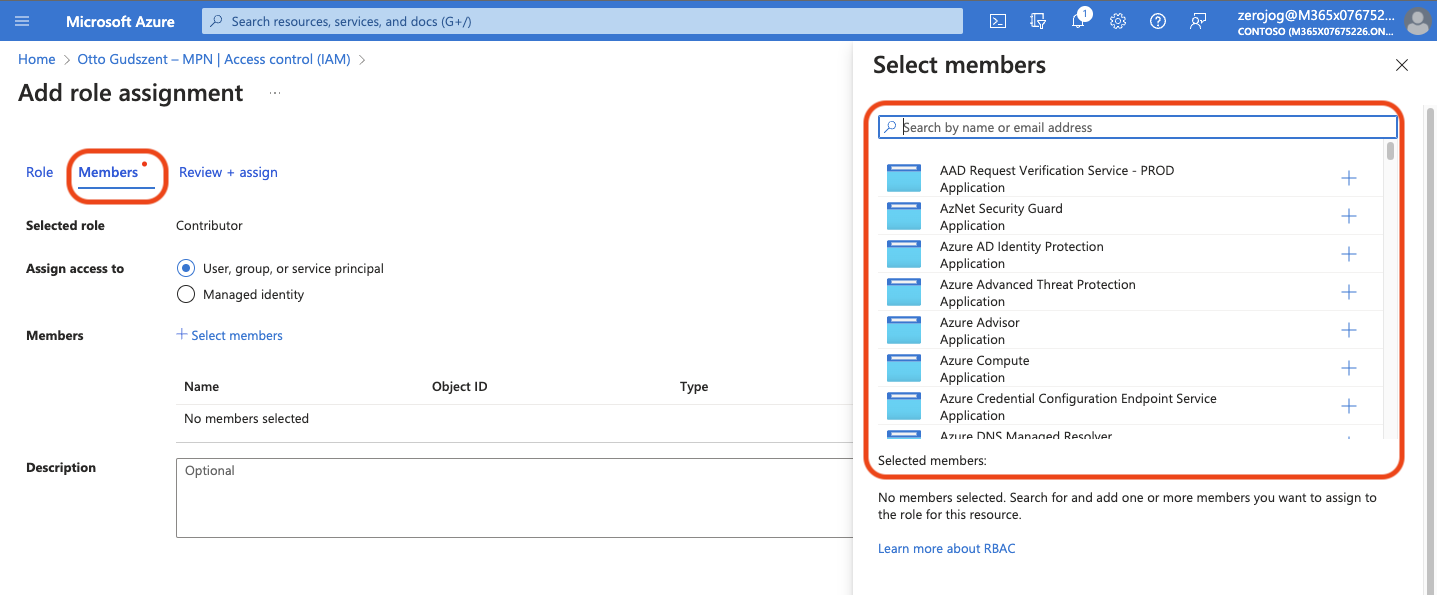

Válasszuk ki a felhasználónkat, vagy csoportunkat, aki(k)nek a jogosultságát szeretnénk beállítani.

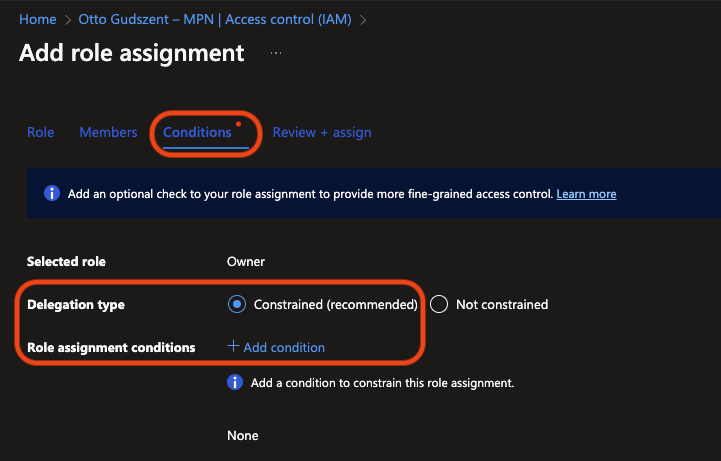

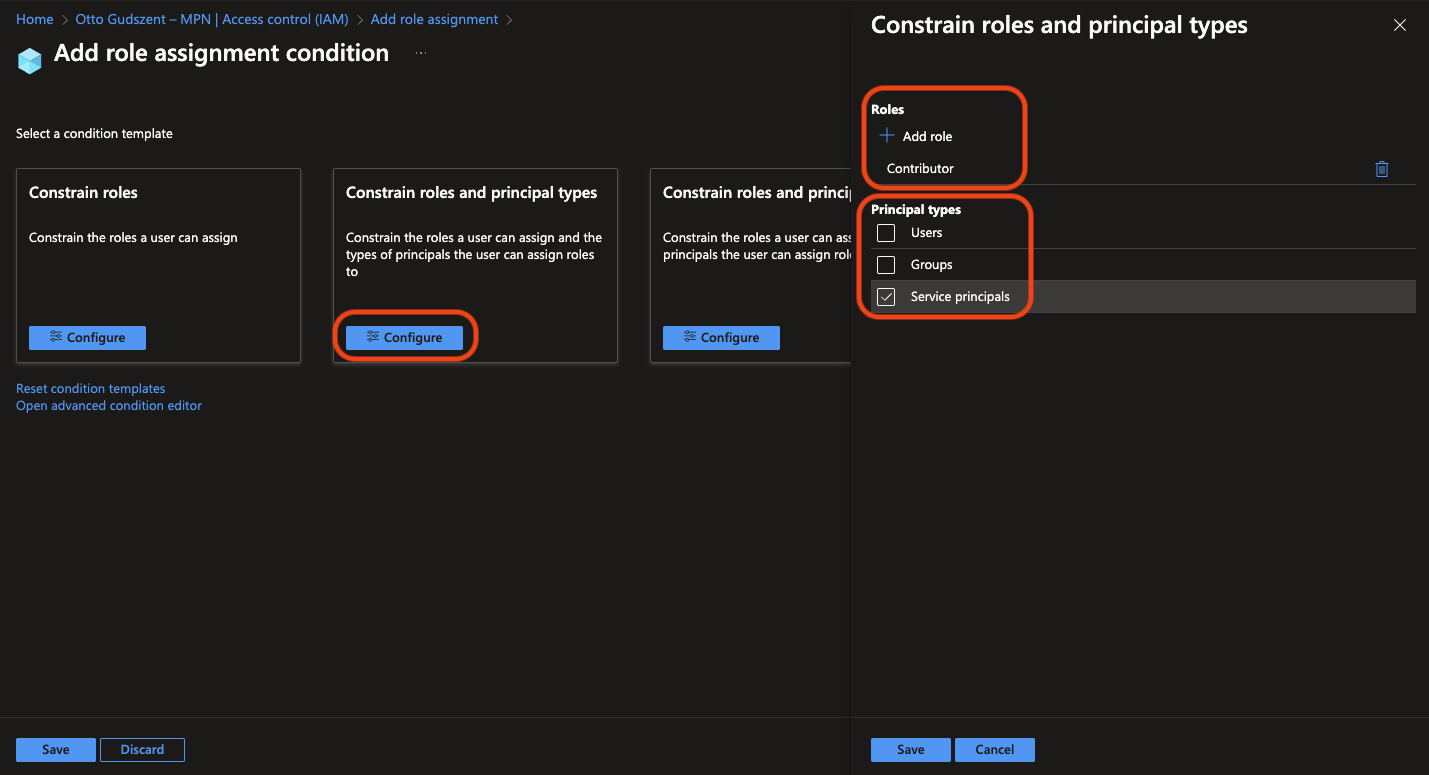

És itt kezdődik az újdonság. Kiválasztottuk a jogosultságot, a felhasználót, most pedig azt mondhatjuk meg, hogy mire is használhatja azt. Tehát van neki joga jogosultságot osztani, de nem szeretném, hogy pl. user-nek vagy Group-nak tudjon jogot adni, csakis kizárólag Service Principal-nak.

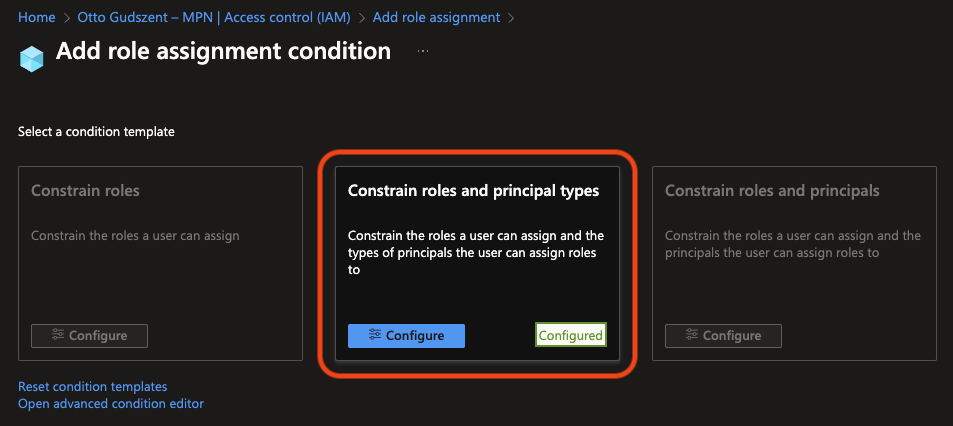

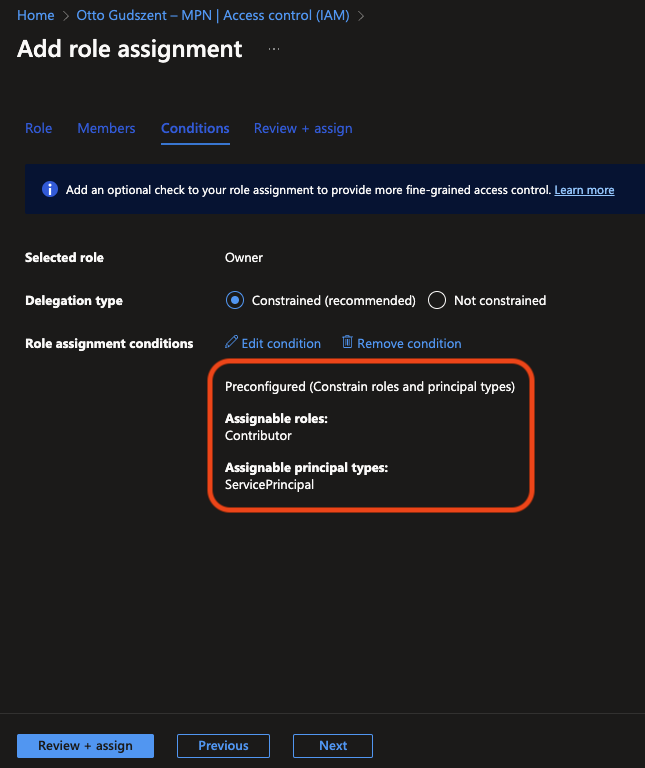

Ennél a pontnál tudjuk kiválasztani, hogy melyik típusú entitásokra adhat jogot majd ez a felhasználó. Ez alapján csak contributor-t adhat és csak Service Principal-oknak.

Kész is vagyunk, akkor véglegesítsük és küldjük is be ezt a jogosultságot.

Felhasználói oldalról

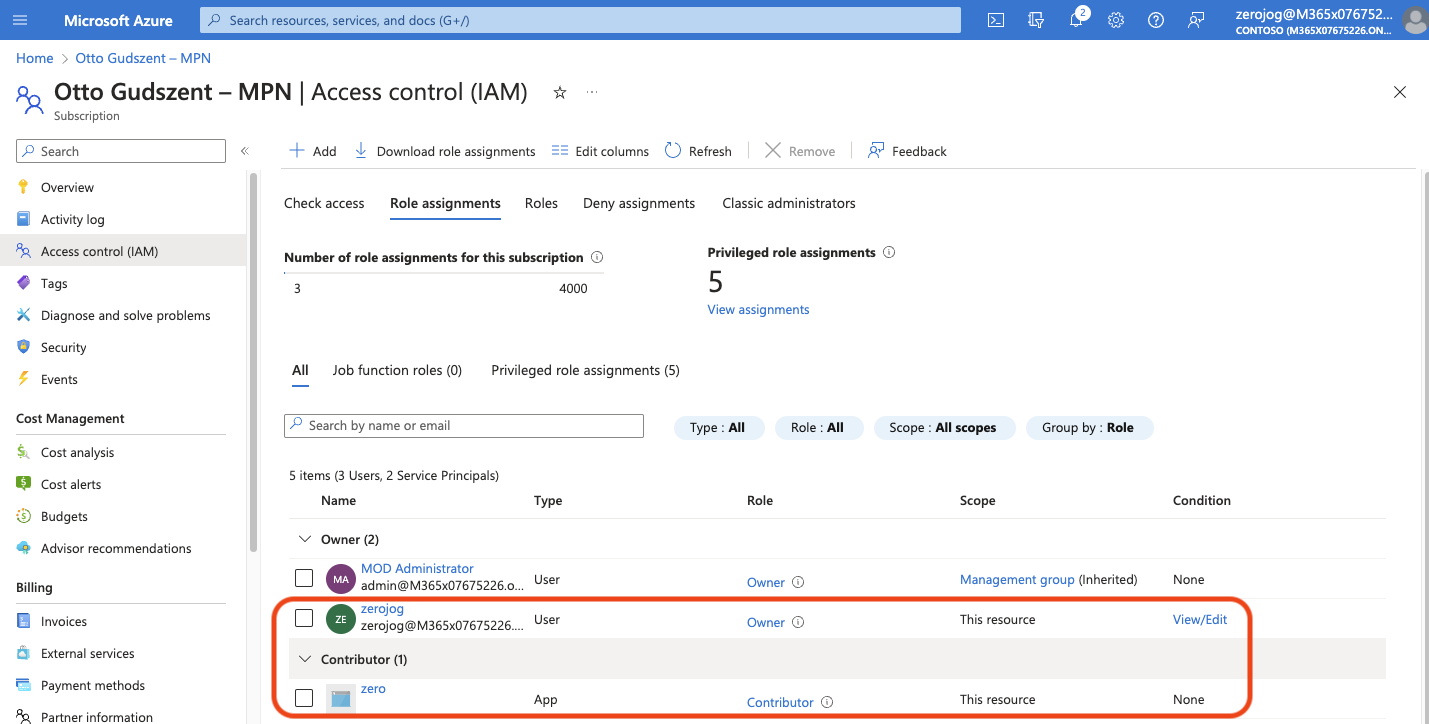

A jogot kiosztottuk a teszt user-nek, akkor most nézzük meg, hogy mit is tud. A jogosztás megegyezik a fentiekkel.

Role kiválasztásnál már láthatjuk is az első különséget, mégpedig, hogy nem látunk minden jogosultságot, csak azokat, amiket ténylegesen használhatunk. A felhasználóknak egyértelműen látszik, nem kell try-failed módszerrel kitalálni, hogy mit is tudhatnak.

Váltsunk át a magasabb jogok listájára és láthatjuk is, hogy milyen jogokat tudunk kiosztani. Persze többet is kiválaszthatunk egyszerre, nem csak egy joggal működik.

Jöhet a következő lépés, ugyanis nem csak azt korlátoztuk az esetében, hogy milyen jogot oszthat ki, de azt is, hogy kinek. Itt is csak a Service Principal-okat fogja látni, a többi entitást nem.

Role assignment után nézzük meg, hogy is látszik ez az IAM alatt. Láthatunk már egy új oszlopot, ahol le is ellenőrizhetjük, hogy az adott felhasználó vagy csoport milyen feltételekkel kapta meg a jogot.

Összefoglalás

Az RBAC Conditions egy nagyon hasznos újítás, aminek a segítségével még pontosabban tudjuk szabályozni a jogosultságokat. A Policy-is megoldásom ettől függetlenül Én megtartom, mint audit megoldás, hiszen azzal folyamatosan ellenőrizhetjük a környezetünket.