Kötelező FIDO2 használata külső helyszínen

A conditional access egy kiváló eszköz arra, hogy környezeteink még nagyobb biztonságban legyenek. Ezzel együtt nagy hiányossága szerintem, hogy nem lehetett pontosan beállítani, hogy mikor milyen authentikáció kombinációt követelünk meg. Pl.: Kérhetünk MFA-t, de nem tudjuk itt meghatározni, hogy pontosan milyen legyen. Azt a felhasználóra vonatkoztatott egyéb beállítások adták meg nagyvonalakban. Egy új beállítás, a “Require authentication strength” ami jelenleg még csak preview-ban van, de pontosan ezt a hiányosságot hivatott megoldani.

Viszont így rengeteg finomhangolási beállítás előtt nyílik meg a lehetőség. Többek között végre meg tudjuk azt oldani, ha a felhasználó külső hálózaton van, úgy FIDO2-t követeljek meg, míg ha fizikailag is bent van az irodában, ott elegendő legyen egy User/Pass + MFA.

Előfeltételek

- Elérhető tenant

- Magas jogosultság AzureAD-ban (pl.: Global Administrator)

- Maga az eszköz, ami a Microsoft által is támogatott listán fent van

- Maga a FIDO2 beállítását már itt leírtam, így csak a CA oldalával fogok a továbbiakban foglalkozni.

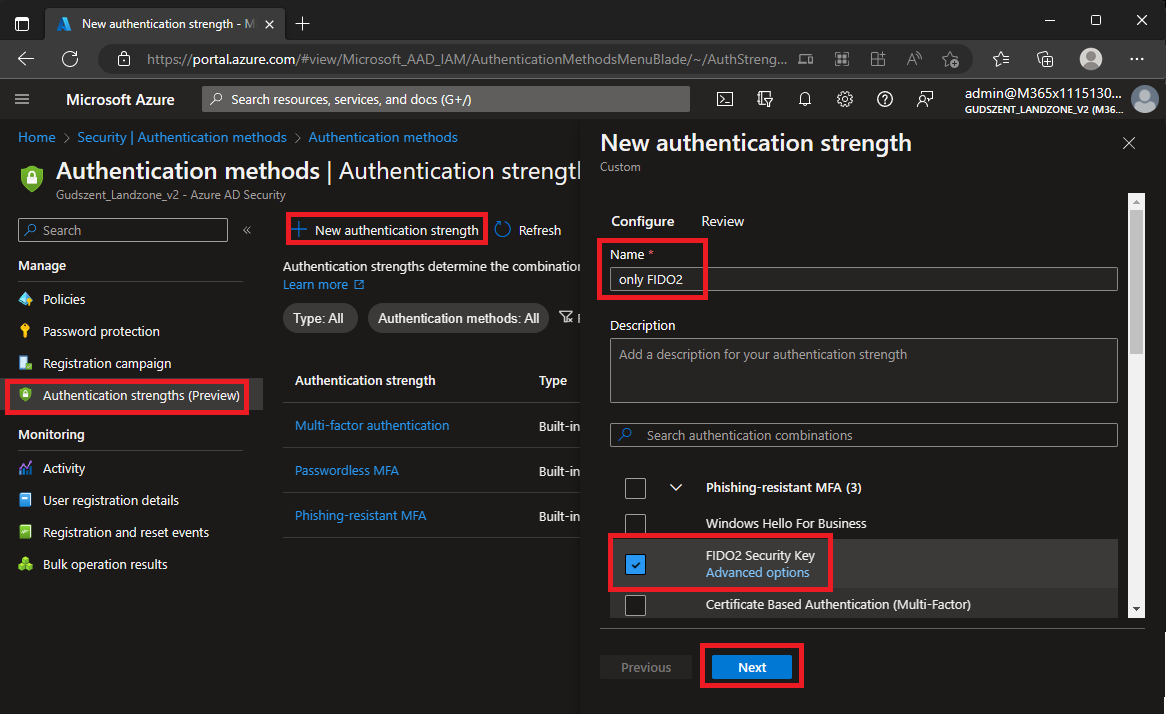

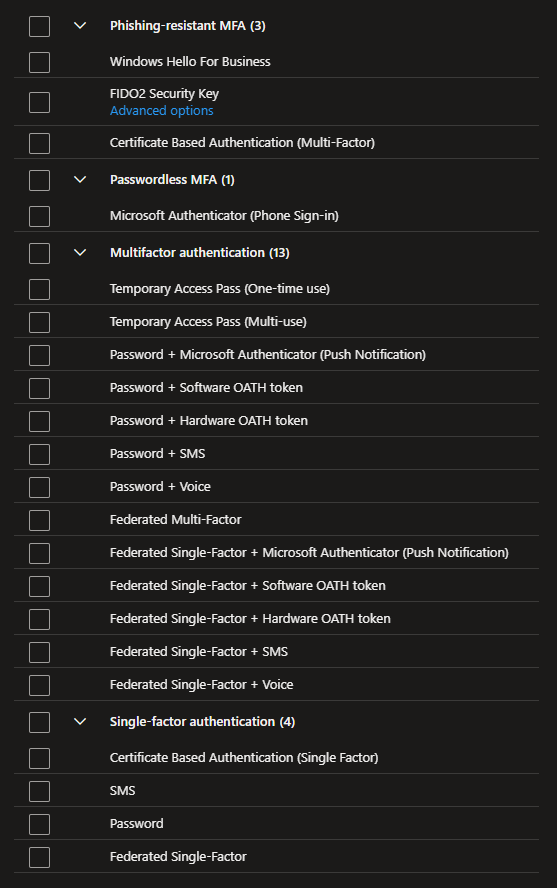

Authentication strength

Az Authentication strength egy Conditional Access control, amely lehetővé teszi az adminisztrátorok számára, hogy meghatározzák, hogy a hitelesítési módszerek melyik kombinációja használható az erőforrásokhoz. Tehát nem csak annyit fogunk tudni megmondani, hogy szükséges az MFA, de pontosan meghatározhatjuk, hogy SMS/hívás/App stb. legyen.. Többek között itt található a FIDO2 is, mint lehetséges követelmény, így hozzunk is létre egy ilyen egyedi “authentication strength-t”.

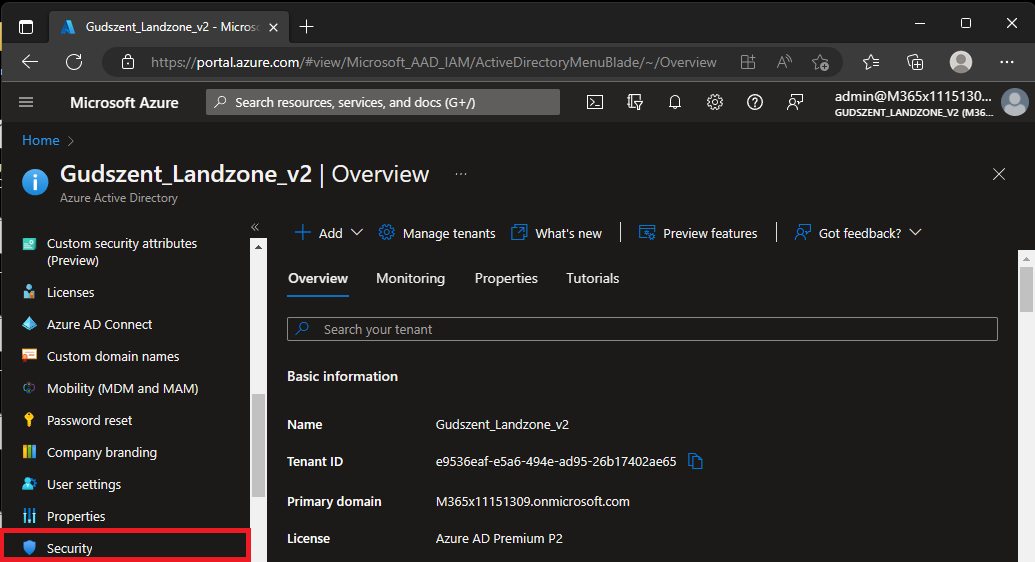

Nyissuk meg a https://portal.azure.com-t

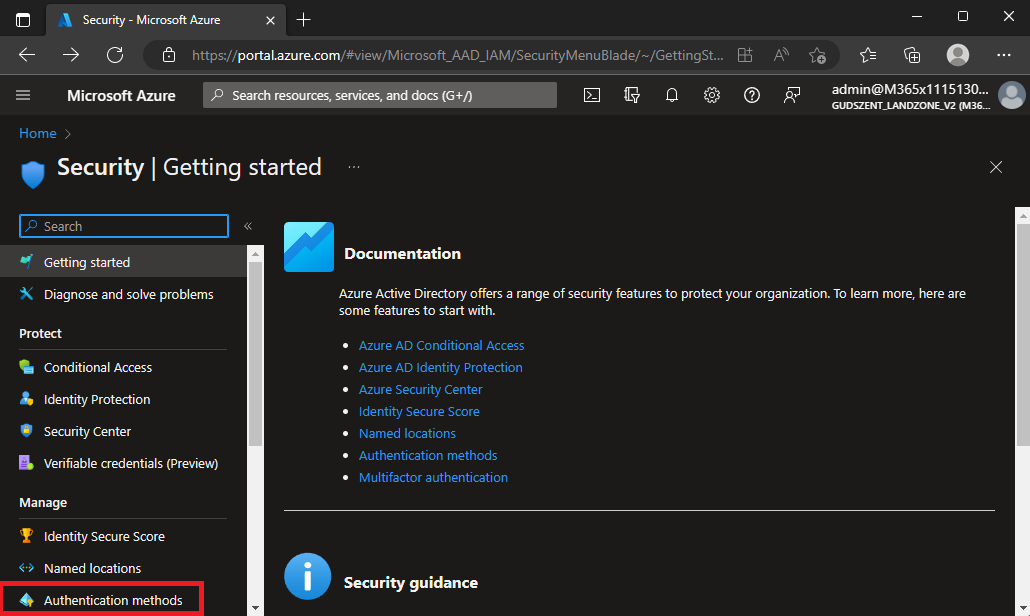

Azure Active Directory > Security > Authentication methods:

Hozzunk létre egy új “authentication strength”-et. Itt csupán a FIDO2-t kell kijelölni, hiszen Én csak azt szeretném elfogadni.

Ezzel a résszel el is készültünk, nem volt benne semmi “bonyolult” beállítás.

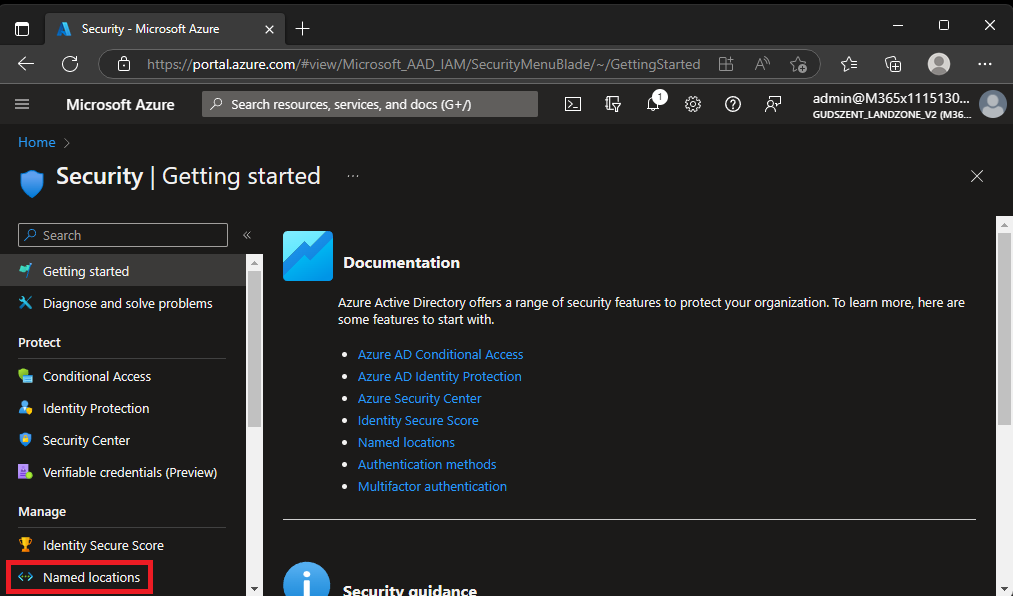

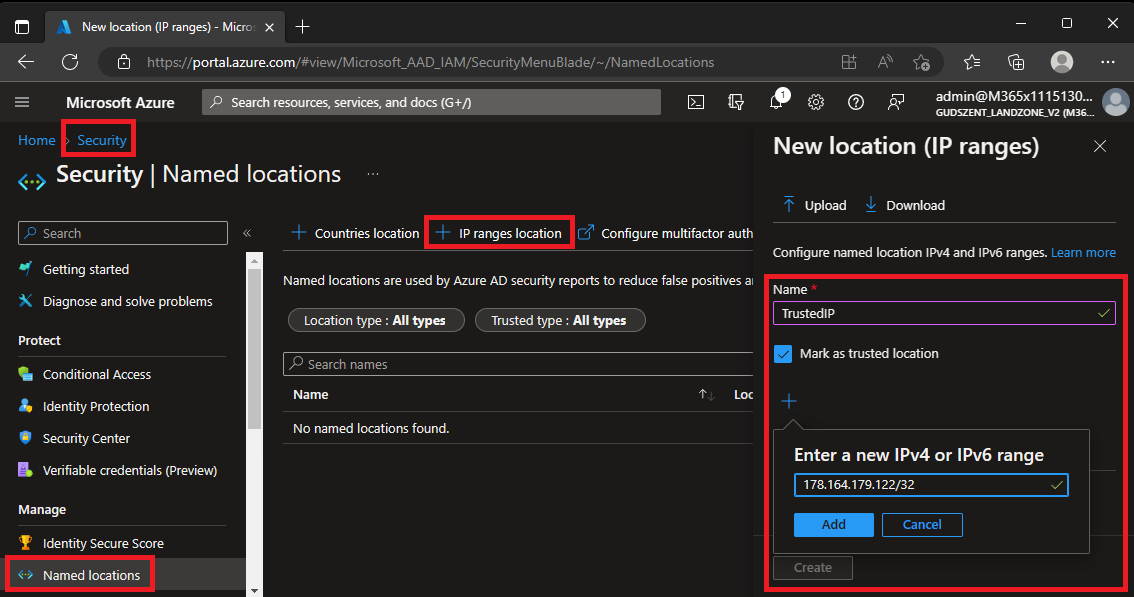

Trusted Location

Azokat a bizonyos biztonságos környezeteket, ahonnan elegendő a User/Pass+MFA valahogy meg kell különböztetnünk a többitől. Általában a céges internet előfizetésekkel szokott járni fix publikus IP-cím, ami forrás IP-ként fog megjelenni az Azure számára. Ezt a publikus IP-címet kell fevennünk, mint Trusted Location. Gyakorlatban:

Nyissuk meg a https://portal.azure.com-t

Azure Active Directory > Security

Ezzel az előkészületek be is fejeződtek.

Conditional Access

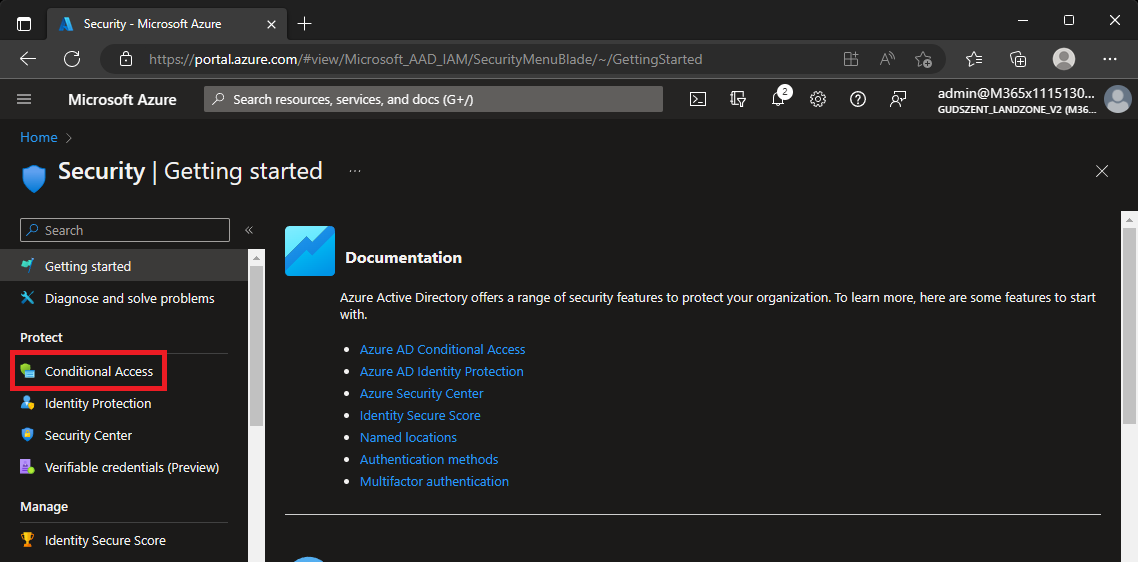

Ez előzőleg létrehozott két érték önmagában semmire sem alkalmas, csupán többször felhasználható eszközök, de a tényleges munkát a Conditional Access Policy fogja végrehajtani. Tehát kapcsoljuk is össze őket és állítsuk be, hogy amennyiben a felhasználó nem a Trusted location-ről érkezik, úgy FIDO2-vel kötelező legyen neki authentikálnia. Szokásosan kezdjünk a portálon.

Nyissuk meg a https://portal.azure.com-t

Azure Active Directory > Security > Conditional Access

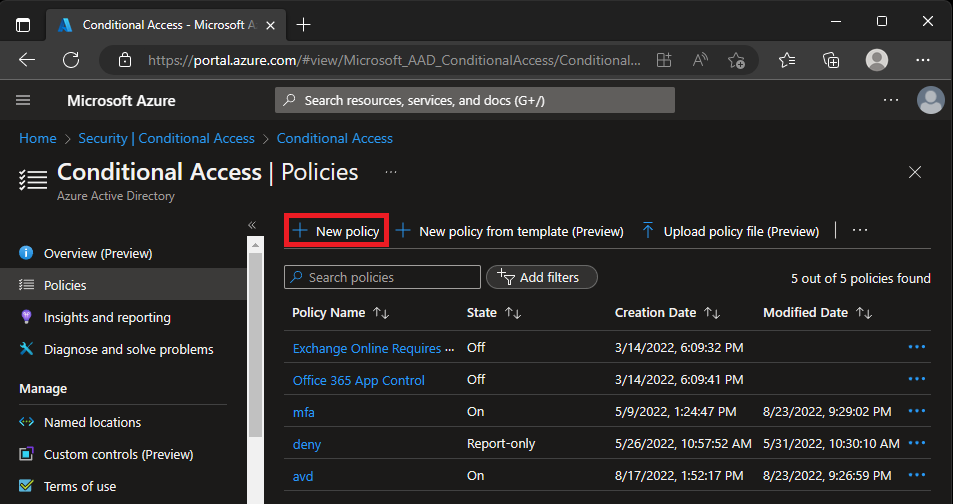

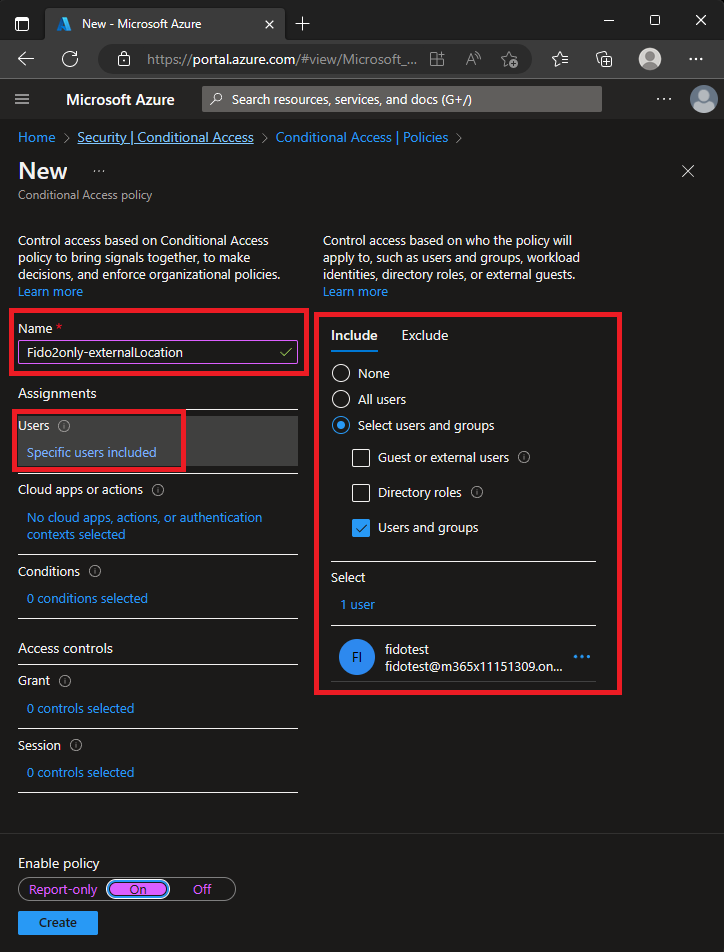

Hozzunk létre egy új Policy-t.

A tetszőleges név megadása után a felhasználók kiválasztása következik.

Soha ne rakjunk teszteletlen CA policy-t All users-re. Amennyiben valamit rosszul állítottunk be, úgy akár ki is zárhatjuk nem csak magunkat, de minden tartalék vagy break-glass felhasználót!

Válasszuk ki a csoportot vagy a felhasználókat, akikre vonatkozzon a szabály.

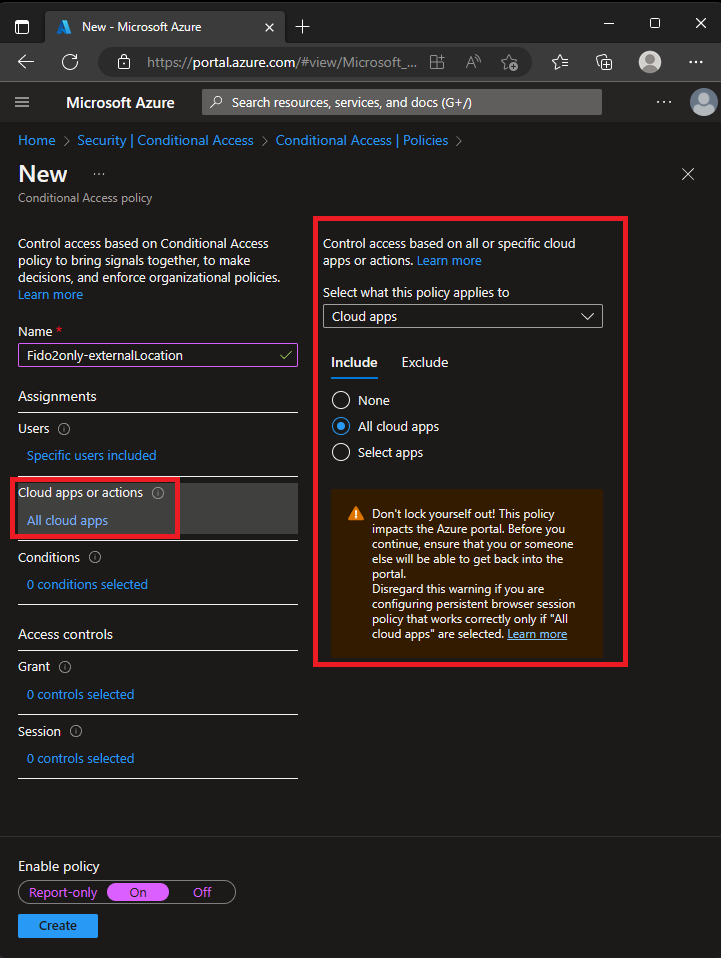

Kiválaszthatjuk, hogy milyen cloud app-ra szeretnénk, hogy vonatkozzon. Részemről mindenre szeretném alkalmazni, de ha csak a portál vagy z AVD esetén akarjuk, úgy itt tudjuk szűkíteni a beállításokat.

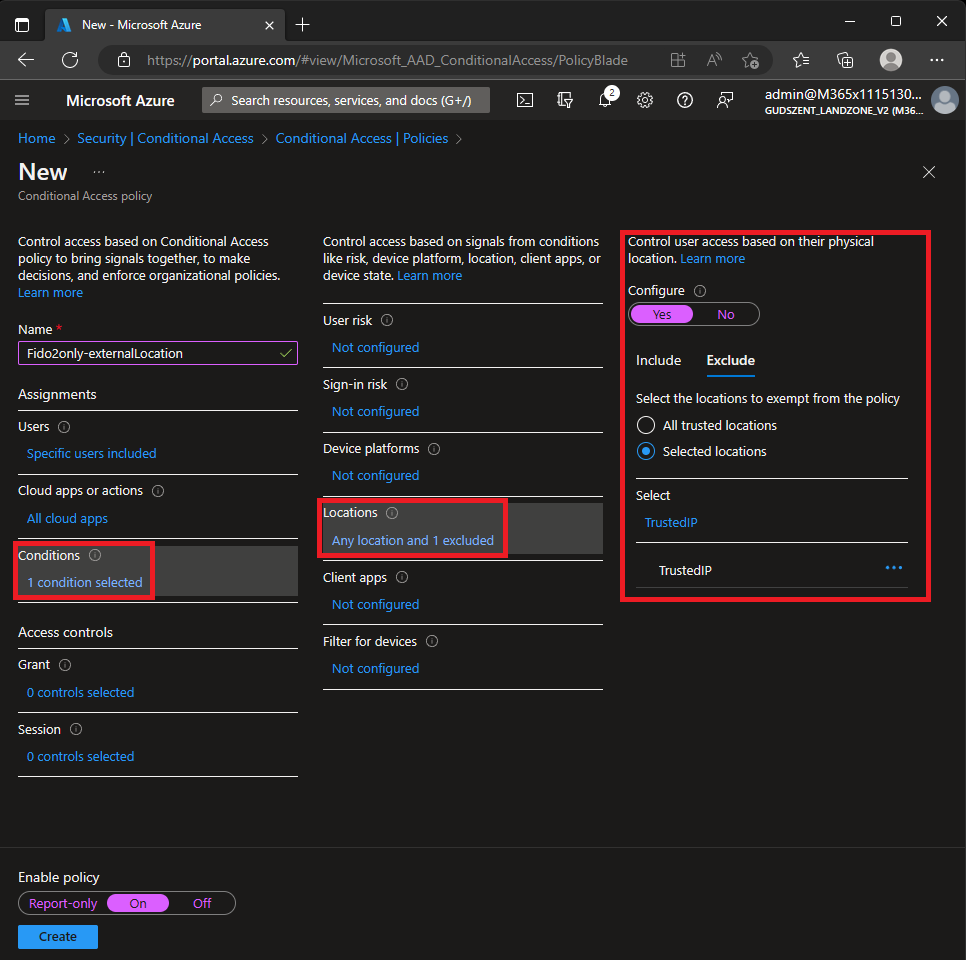

Ne vonatkozzon a szabályunk a trusted location esetén részt most itt tudjuk beállítani:

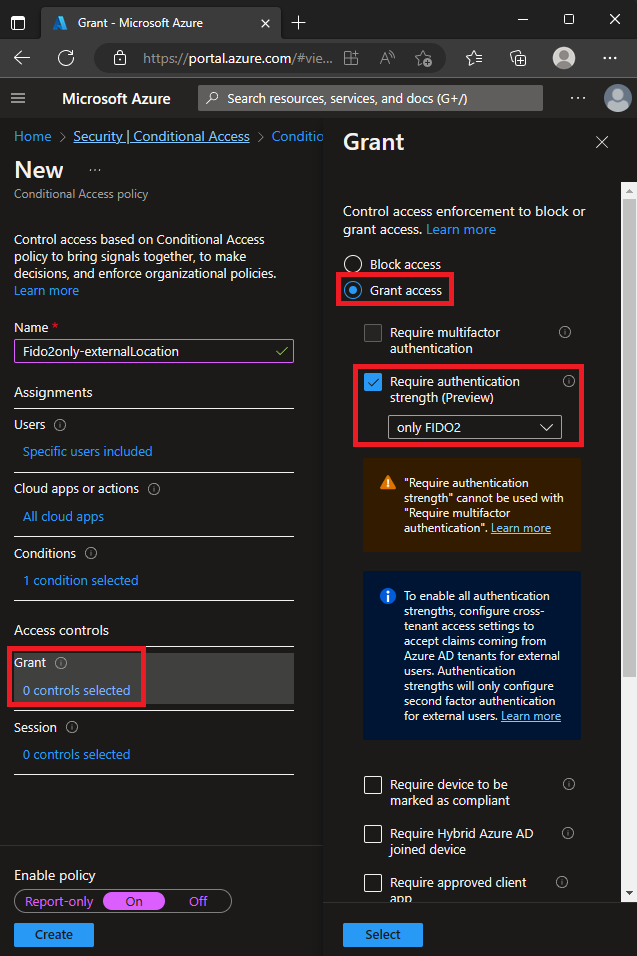

Most pedig az új szolgáltatást használjuk fel, hogy csak a FIDO2-t fogadjuk el.

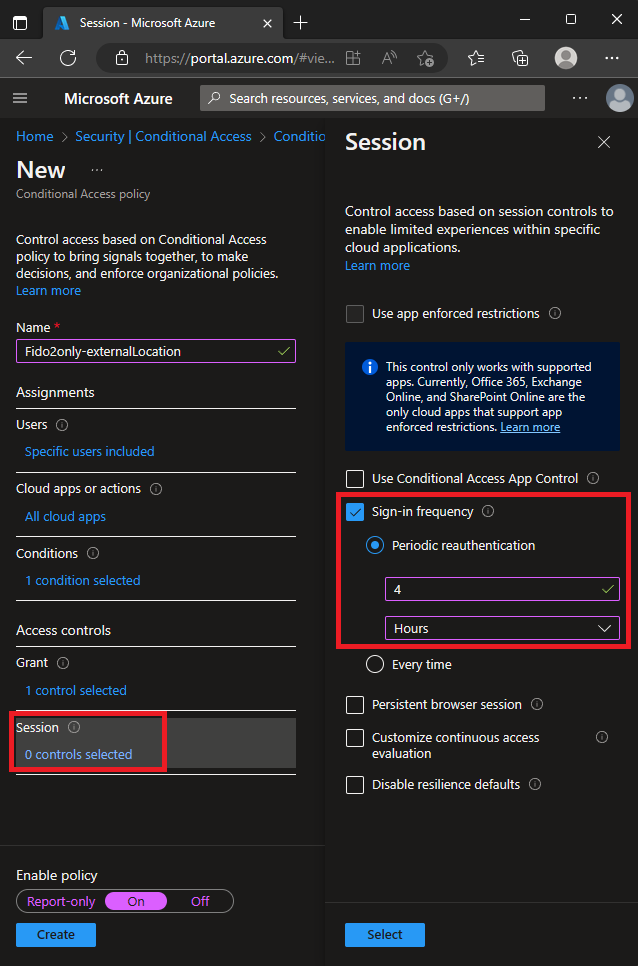

Persze mit ér a hitelesítés, ha nem kérjük be bizonyos időközönként, így admin felhasználás miatt Én 4 órát állítok be.

És el is készültünk! Ne felejtsük alul on-ra tenni az “Enable policy” részt és már kezdődhet is a tesztelés.

Teszt

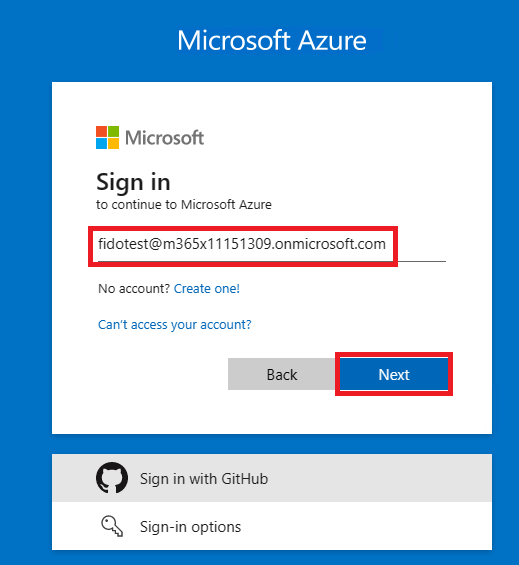

Trusted IP-ről

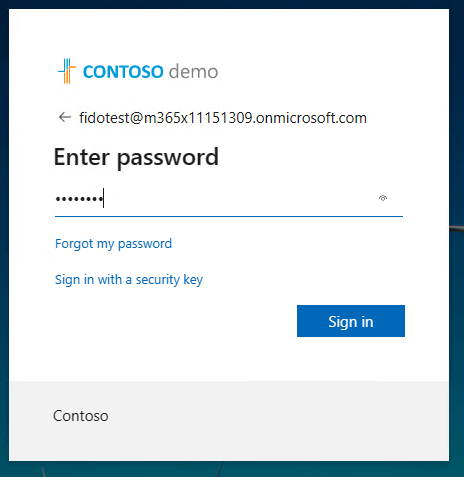

Elsőre Trusted IP-ről próbálkozok bejelentkezni, ahol szokásosan kéri tőlem a felhasználó nevet és a jelszavat. Ezek megadása után szépen be is engedett a környezetembe.

Ismeretlen IP-ről

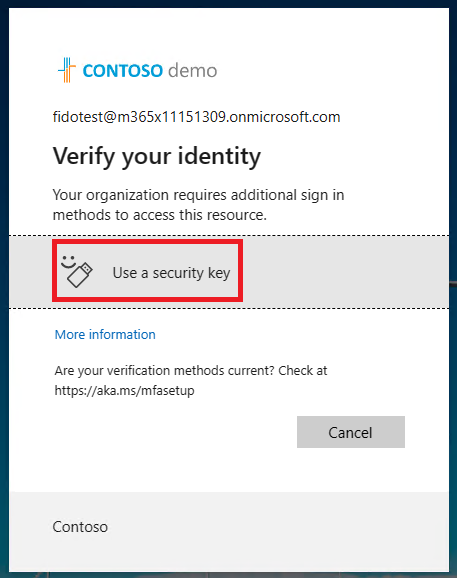

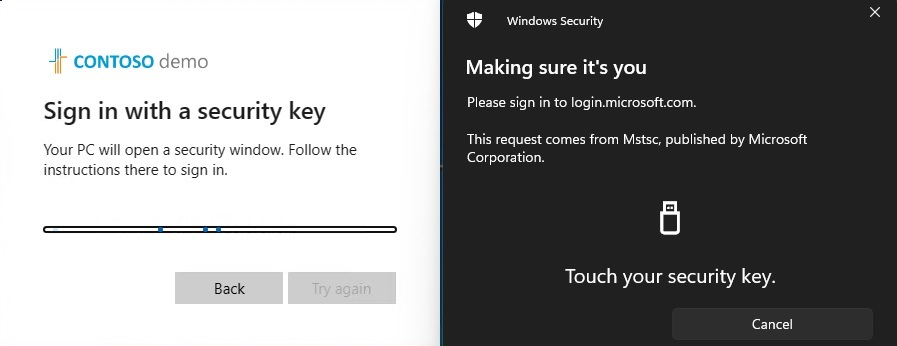

Második alkalommal már egy AZure-os VM-ről próbáltam bejelentkezni, értelemszerűen ismeretlen IP-ről, így az egyszerű bejelentkezést követően szólt, hogy ez sajnos nem elég és szeretne tőlem egy kulcsot is látni.

A kulcs megadása után pedig már be is engedett a teszt környezetembe.

Konklúzió

Ezzel az apró plusz beállítási lehetőséggel jelentősen javulnak a testreszabhatósági lehetőségeink. Igaz, jelenleg csak preview-ban, de egy sor beállítási lehetőségünk van, szóval kezdhetünk is játszani :)