Azure S2S VPN Mikrotiken, Dinamikus WAN IP-vel

Otthoni környezetben HomeLab-ot építeni mindig kicsit trükkösebb. Nincsenek meg azok a vállalati természetes szolgáltatások, mint például a FixIP. Némelyik szolgáltatónál persze elérhető, de viszonylak magas költséggel. Mivel szerettem volna egy S2SVPN Azure os környezetemmel, így egy automatikával olcsón megoldottam ezt a kérdést is. 1 éve még Automation Accountal kellett megoldanom, ma már alapból támogatja a FQDN alapú S2SVPN-t

Fontos:

- Csak 1 publikus IP támogatott, ha több ip-t oldana fel, mindig az épp elsőt fogja használni az Azure

- 5 percig cache-el az Azure VPN, szóval ha épp IP cserélődik, akkor várható kimaradás

- Csak akkor kísérli meg újra feloldani a DNS-t, ha megszakadt vagy manuálisan újraindítod a gateways-t

Előfeltételek

- Mikrotik Router (ver 6.48)

- Azure előfizetés

- Költség kb 25 euro + adatforgalom

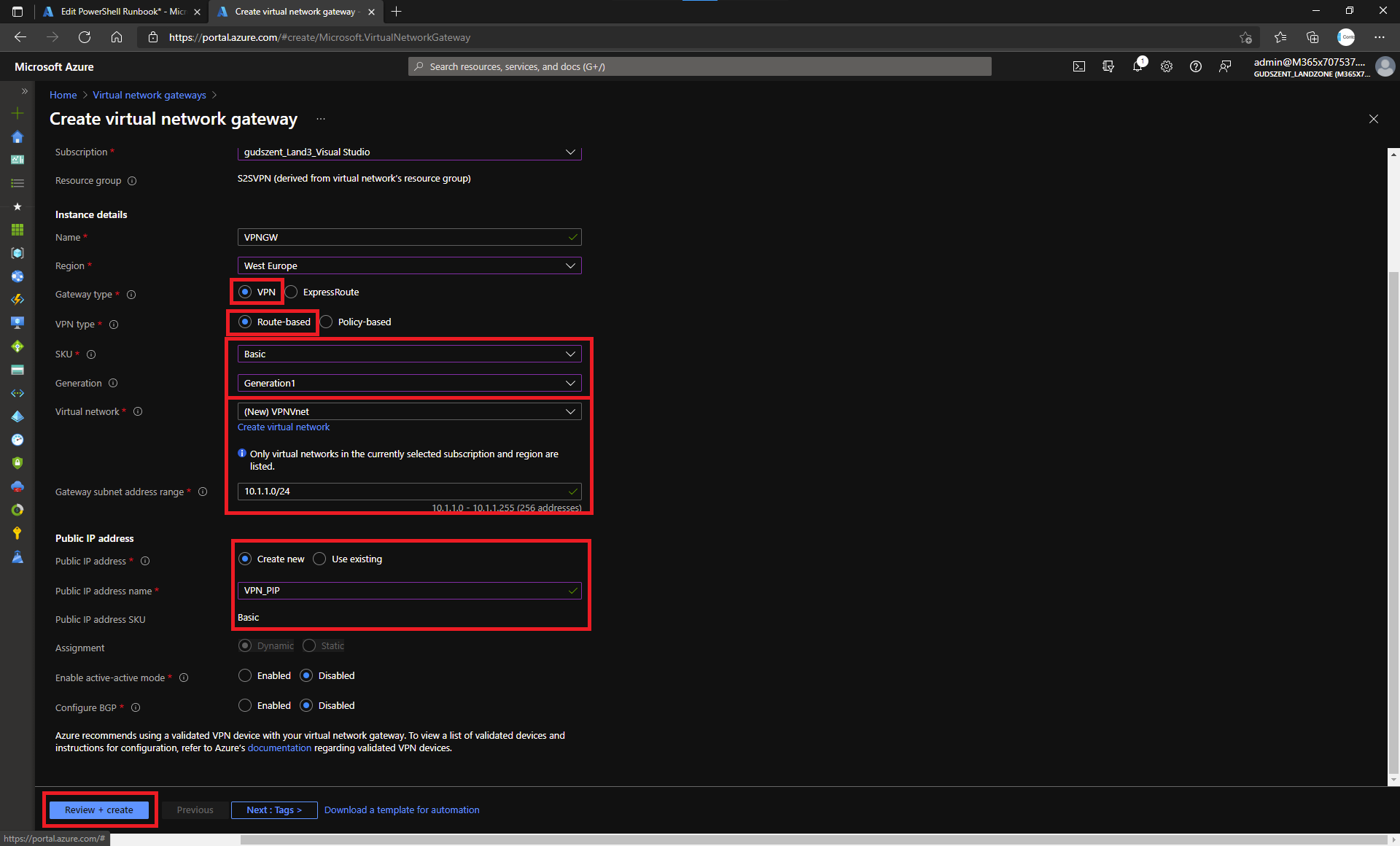

Virtual Network Gateway

Alias VPN, ő fogja a tényleges munkát végezni egyben a legtöbb pénzt igényelni. Ezen egyszerű oknál fogva a legolcsóbb Basic SKU-t választottam, ezzel kompromisszumot kötöttem rendelkezésreállás/sebesség téren illetve lemondtam a BGP-ről.

Akkor hozzunk létre egy Virtual Network Gateway-ot

- SKU: Basic, mint eéőbb említettem költségek miatt

- Generation: Generation1

- Virtual network, Földi környezet IP átfedése nélkül hozzunk létre egyet

- Pubpic IP, mert valahova csatalkozni is kell

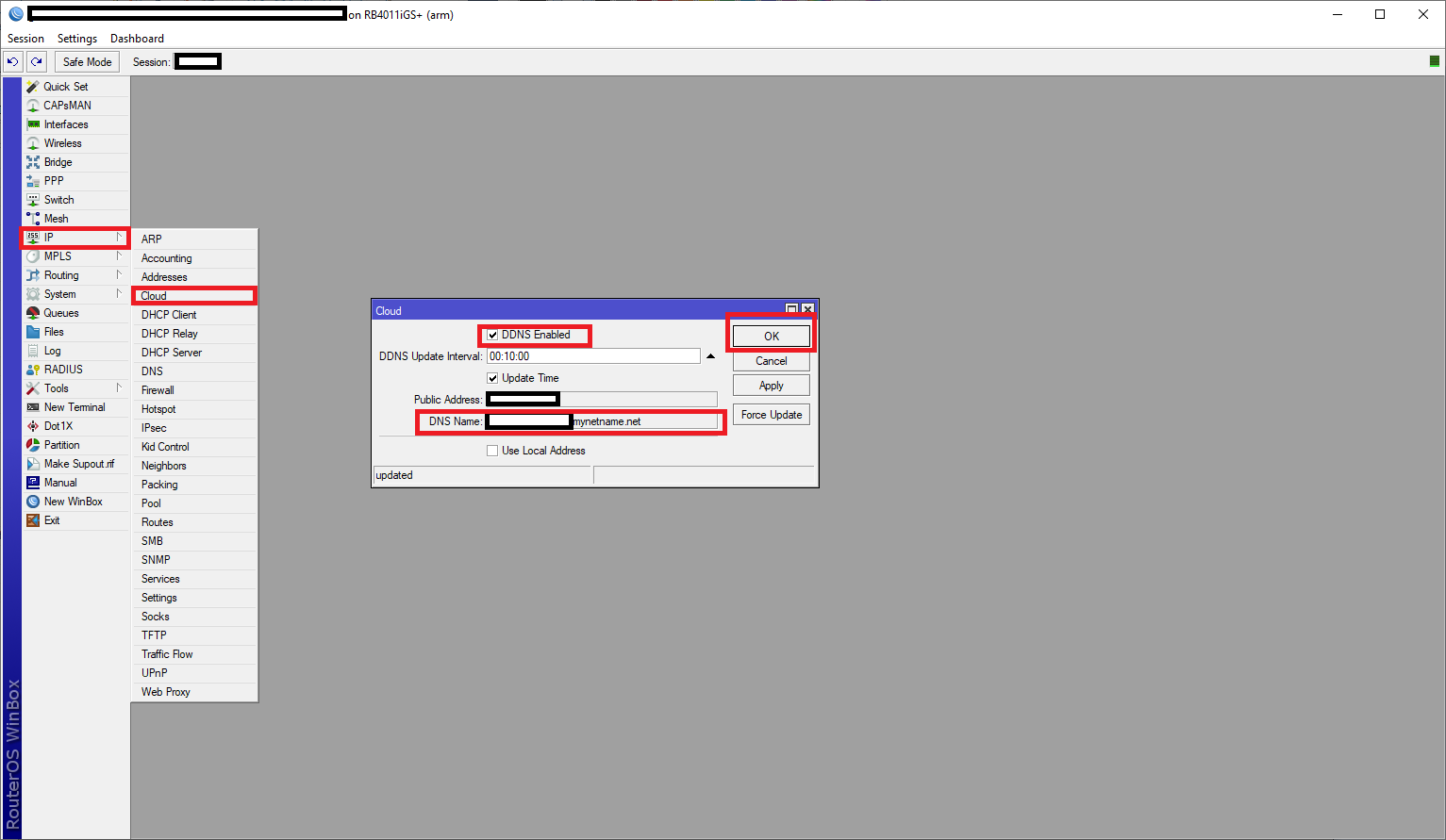

Mikrotik

Azon kívül, hogy a szolgáltatótol rendes, nem NAT-olt kölcső címet kell kérni, szükséges tudnunk az aktuális külső IP-t, szerencsére Mikrotiknek van IPv4-re belcső megoldása. Winbox-al jelentkezzünk be a routerre és kapcsoljuk be a cloud rész alatt.

A kapott egyedi dns nevet mentsük ki.

A kapott egyedi dns nevet mentsük ki.

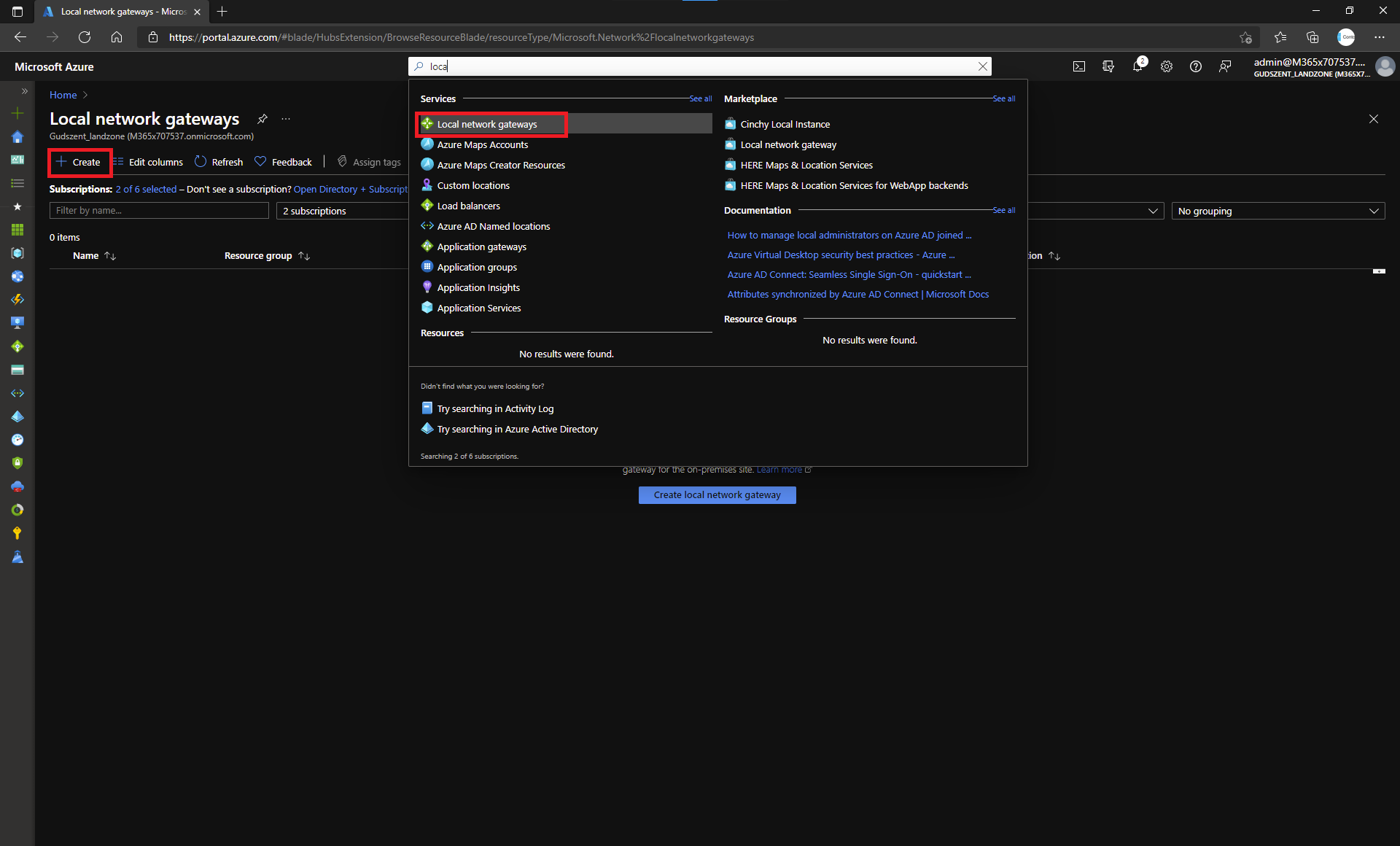

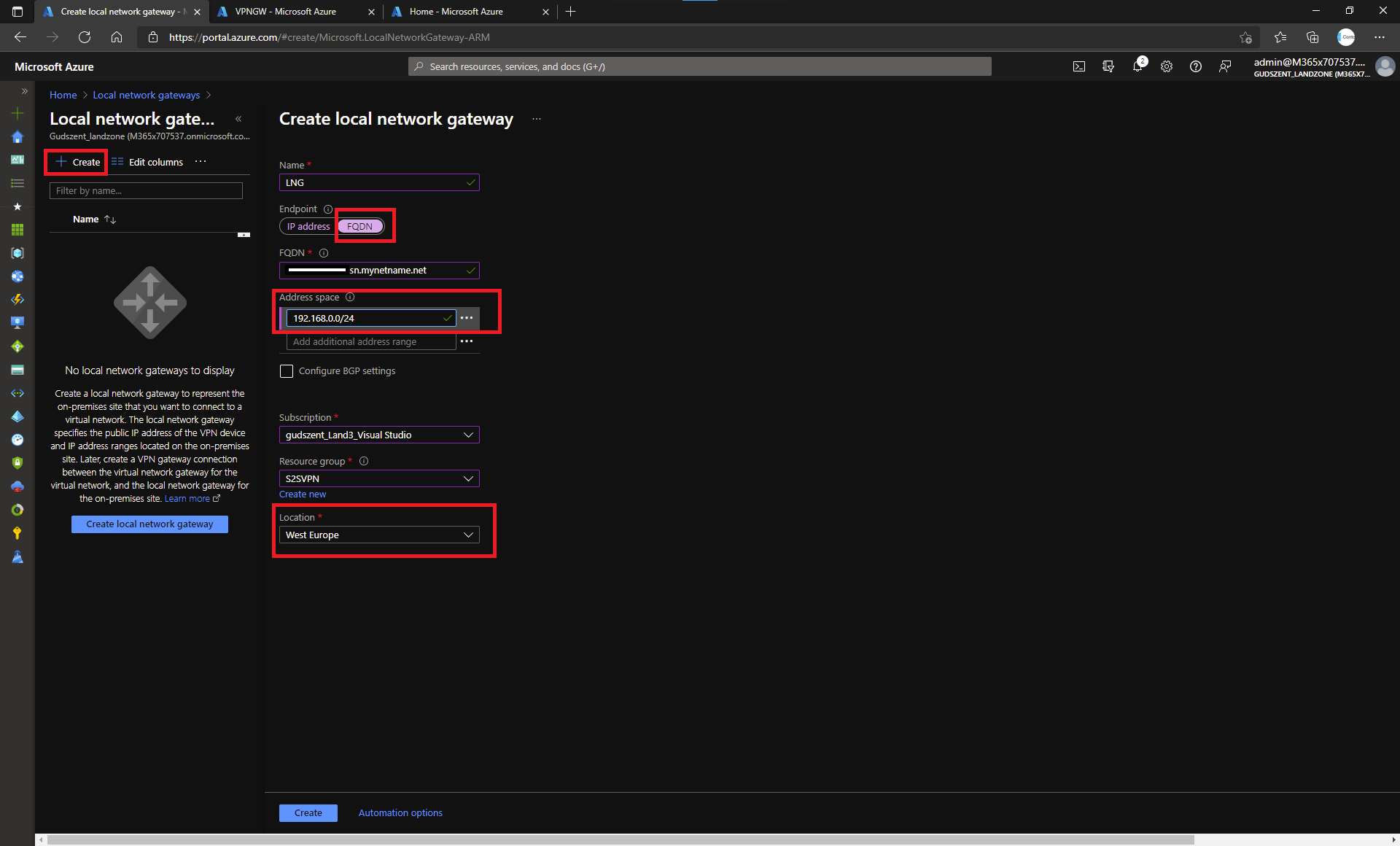

Local Network Gateway

A Local Network Gateway-ben mondjuk meg, mihez szeretnénk a földön csatlakozni és mit is akarunk ott elérni.

- Endpoint: FQDN-t jelöljük ki, hogy felhasználhassuk a mikrotik dns-t

- FQDN: Az előbb kimentett dns-t adjuk meg

- A földi iptartományt kell megadni, ami/amik között legyen kapcsolat

- Location téren maradjunk végig egy helyen.

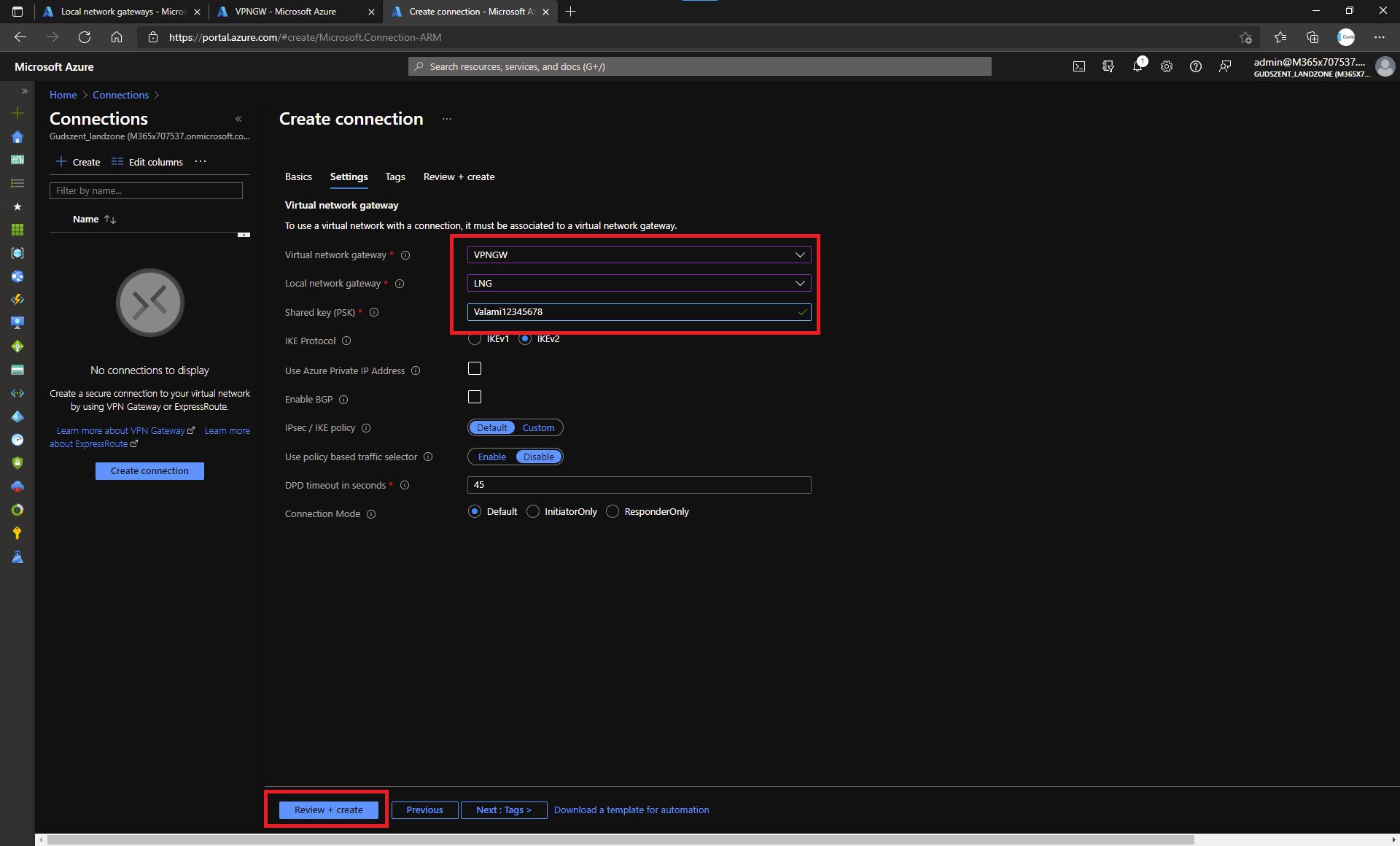

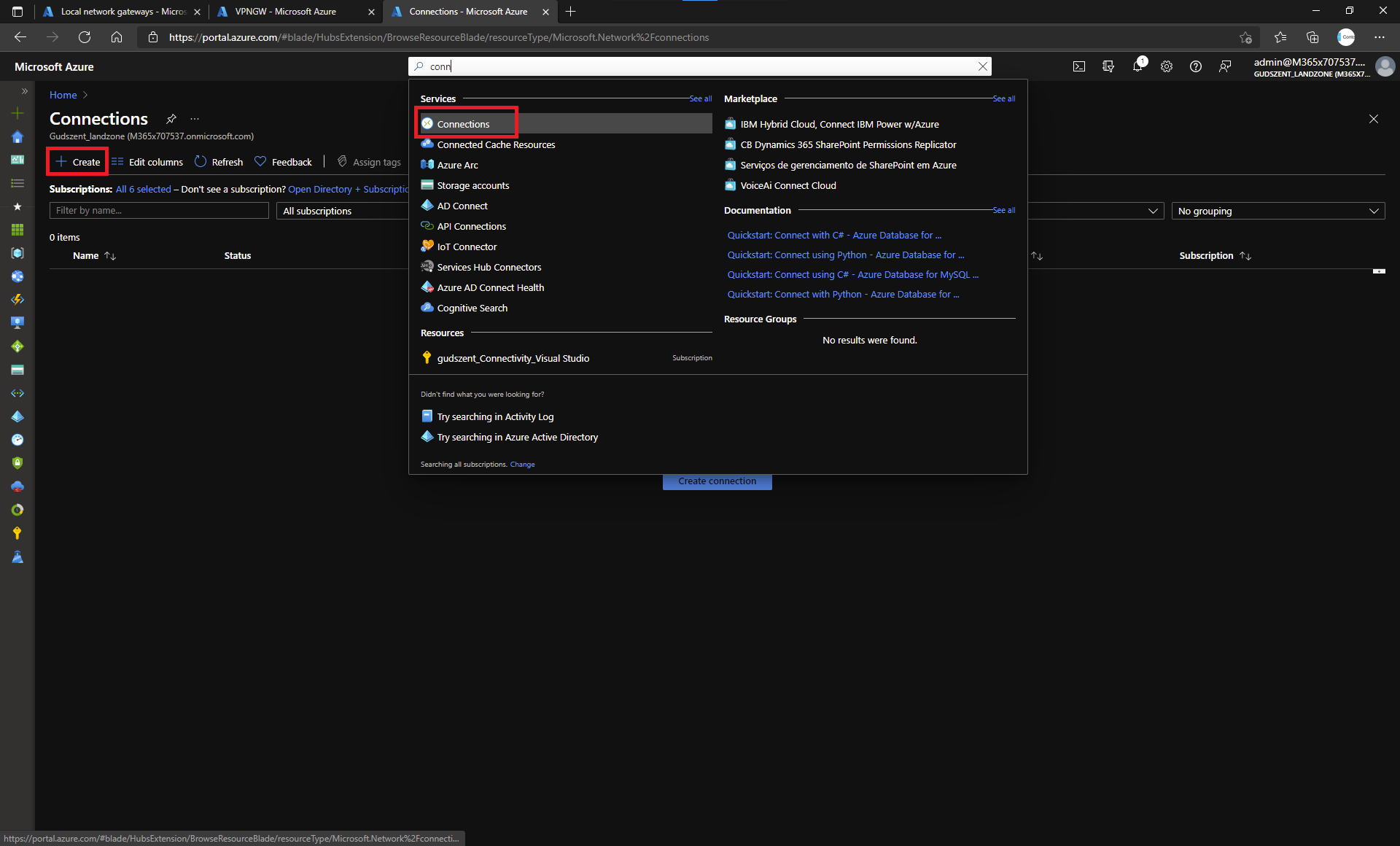

Connection

A Virtual Network Gateway-t és a Local Network Gateway össze kell kötnünk, illetve egy Shared Key-re is szükség van, hogy a kapcsolat létrejöjjön.

Ha ezzel elkészültünk, már csak a Mikrotik Routeren kell létrehozni ennek megfelelőjét

Mikrotik Vol2

Winbox-on belül egy új terminál ablakba kell beleilleszteni a teljes tartalmat:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

/ip firewall nat add chain=srcnat action=accept src-address=10.1.0.0/24 dst-address=192.168.0.0/24

/ip firewall mangle add chain=forward action=change-mss new-mss=1350 passthrough=yes tcp-flags=syn protocol=tcp tcp-mss=!0-1350 log=no log-prefix=""

/ip ipsec mode-config

add name=AzureS2S_Mode responder=no

/ip ipsec policy group

add name=AzureS2S_Group

/ip ipsec profile

add dh-group=modp1024 dpd-interval=disable-dpd enc-algorithm=aes-256 lifetime=8h name=AzureS2S_profile nat-traversal=no

/ip ipsec peer

add address=!!***Virtual Network Gateway public IP-je jön ide****!! exchange-mode=ike2 name=AzureS2S_Peer profile=AzureS2S_profile

/ip ipsec proposal

set [ find default=yes ] disabled=yes

add auth-algorithms=sha256,sha1 enc-algorithms=aes-256-cbc,aes-256-ctr,aes-256-gcm,aes-128-cbc,3des lifetime=7h30m name=AzureS2S_Porposal pfs-group=none

/ip ipsec identity

add peer=AzureS2S_Peer

src-address=192.168.0.0/24 tunnel=yes

add dst-address=192.168.0.0/24 peer=AzureS2S_Peer proposal=AzureS2S_Porposal src-address=192.168.0.0/24 tunnel=yes